Sécurité Bridge sous Windows

Tableau Bridge met en œuvre les concepts de sécurité suivants :

- Toutes les communications sont initiées derrière le pare-feu du réseau privé et ne nécessitent donc pas que vous gériez des exceptions supplémentaires.

- Les données en transit, vers et depuis Bridge, sont cryptées.

- Les informations d’identification pour la base de données sont stockées sur l’ordinateur à l’aide du Gestionnaire des informations d’identification Windows si la source de données est configurée pour utiliser les (anciennes) programmations Bridge. Pour les programmations Online, les informations d’identification sont transmises au client sélectionné pour effectuer l’actualisation.

Vous trouverez des informations plus détaillées sur la sécurité Bridge dans les sections ci-dessous.

Sécurité de transmission

Les données, envoyées depuis et reçues par le client Bridge, sont transmises par connexion TLS 1.2.

Remarque : Tableau Bridge utilise le port 443 pour effectuer des requêtes Internet sortantes vers Tableau Cloud et le port 80 pour la validation du certificat.

Authentification

Il existe deux points d’authentification principaux pour Bridge : Tableau Cloud et les données de réseau privé.

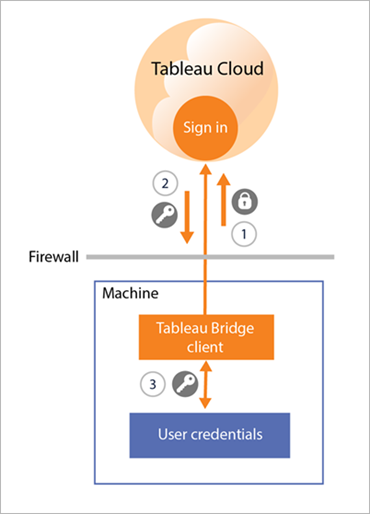

Tableau Cloud

Pour se connecter à Tableau Cloud, un utilisateur Tableau Cloud doit entrer les informations d’identification via le client Bridge.

Après que 1) les informations d’identification ont été saisies, 2) un jeton d’autorisation est renvoyé par Tableau Cloud. 3) Le jeton est stocké sur l’ordinateur sur lequel le client s’exécute à l’aide du Gestionnaire des informations d’identification du système d’exploitation Windows. Bridge utilise le jeton pour effectuer diverses tâches telles que le téléchargement d’informations sur la programmation d’actualisation d’un extrait.

Données de réseau privé

Pour accéder aux données de réseau privé, certaines sources de données ou connexions virtuelles requièrent une authentification à l’aide des informations d’identification pour la base de données. Selon le type de connexion du contenu, le client gère les informations d’identification pour la base de données de l’une des manières suivantes :

Pour les connexions en direct et connexions aux extraits utilisant les programmations Online, les informations d’identification pour la base de données sont envoyées au moment de la demande et utilisent une connexion TLS 1.2.

Pour les connexions aux extraits utilisant les (anciennes) programmations Bridge, si votre source de données exige des informations d’identification pour la base de données, ces informations doivent être saisies par le client directement. Les informations d’identification pour la base de données sont stockées sur l’ordinateur à l’aide du Gestionnaire des informations d’identification du système d’exploitation Windows. Le client envoie les informations d’identification pour la base de données à la base de données, qui se trouve également derrière le pare-feu du réseau privé, lors de l’actualisation programmée.

Le client prend en charge la sécurité basée sur le domaine (Active Directory) et les informations d’identification nom d’utilisateur/mot de passe pour accéder aux données de réseau privé.

Modifications apportées au pare-feu du réseau privé

Le client Bridge n’exige pas d’apporter des modifications au pare-feu du réseau privé. Le client y parvient en n’établissant que des connexions sortantes à Tableau Cloud. Pour autoriser les connexions sortantes, le client utilise les protocoles suivants selon le type de connexion utilisé par la contenu :

Pour les connexions en direct et connexions aux extraits utilisant les programmations Online, des WebSockets sécurisés (wss://).

Pour les connexions aux extraits utilisant les (anciennes) programmations Bridge, utilisez HTTP Secure (https://).

Accès aux données du réseau privé

Les connexions aux données du réseau privé sont initiées par le client Bridge pour le compte de Tableau Cloud. Le processus d’initiation de la connexion dépend du type de contenu et du type de connexion.

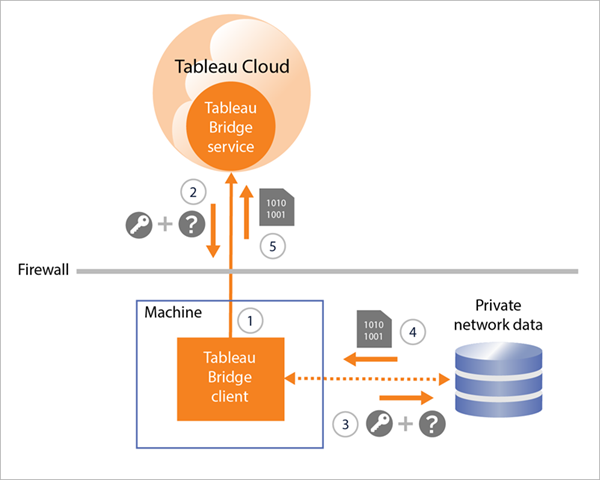

Pour les sources de données avec connexions en direct ou connexions virtuelles, le client 1) établit une connexion permanente à un service Tableau Bridge, qui fait partie du client résidant sur Tableau Cloud, à l’aide de WebSockets sécurisés (wss://). Le client attend ensuite une réponse de Tableau Cloud avant 2) d’envoyer une requête en direct aux données de réseau privé. Le client 3) transmet la requête aux données de réseau privé, puis 4) renvoie les données de réseau privé à l’aide de 5) la même connexion persistante.

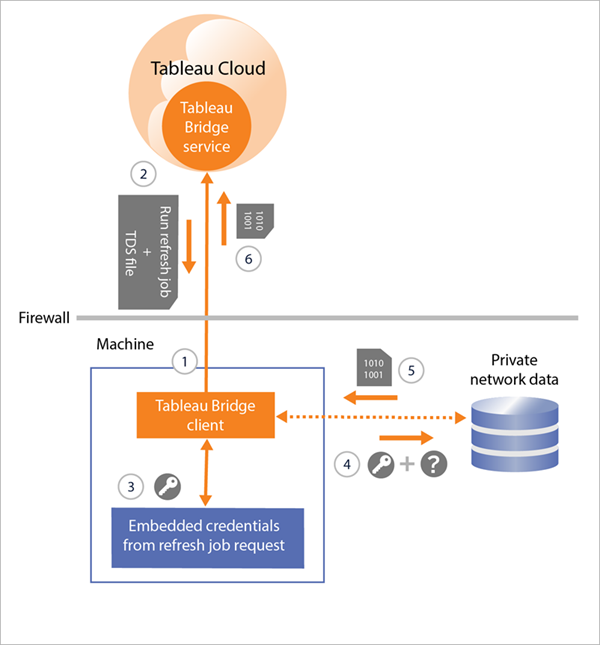

Pour les sources de données avec connexions aux extraits utilisant les programmations Online, le client 1) établit une connexion permanente à un service Tableau Bridge, qui fait partie du client résidant sur Tableau Cloud, à l’aide de WebSockets sécurisés (wss://). Le client attend ensuite que Tableau Cloud envoie une demande de nouvelles programmations d’actualisation. Lorsque le client reçoit les demandes, 2) le client contacte Tableau Cloud via une connexion sécurisée (https://) pour obtenir les fichiers de source de données (.tds). 3/4) Ensuite, le client se connecte aux données de réseau privé à l’aide des informations d’identification intégrées dans la demande de travail. Le client 5) crée un extrait de données puis 6) republie l’extrait sur Tableau Cloud en utilisant le service Tableau Bridge. Les étapes 2 à 6 peuvent s’exécuter en parallèle pour permettre l’exécution de plusieurs demandes d’actualisation.

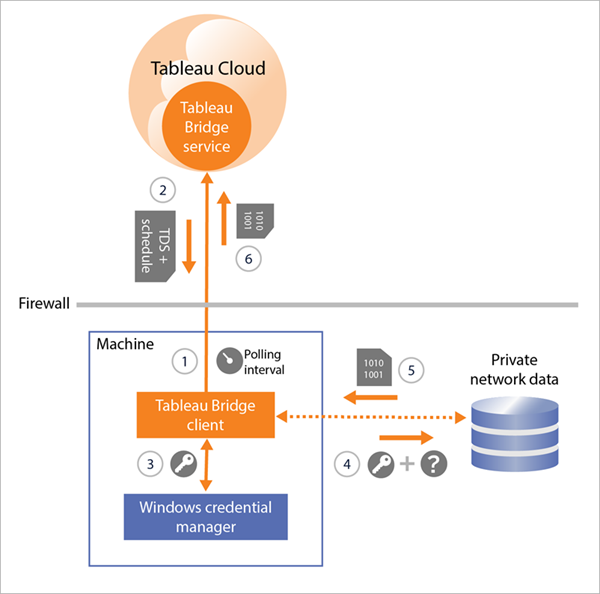

Pour les sources de données avec connexions aux extraits utilisant les (anciennes) programmations Bridge, le client 1) contacte Tableau Cloud en utilisant une connexion sécurisée (https://) pour les nouvelles programmations d’actualisation et les nouveaux fichiers de sources de données (.tds). Si 2) ces informations sont disponibles, au moment de l’heure programmée, 3/4) le client se connecte aux données de réseau privé en utilisant les informations d’identification stockées. Le client 5) crée un extrait de données puis 6) republie l’extrait sur Tableau Cloud en utilisant un service Tableau Bridge. Le service Tableau Bridge fait partie du client qui réside sur Tableau Cloud.

Filtrage facultatif du proxy de transfert

Pour que vos données soient transmises uniquement à Tableau Cloud, vous pouvez implémenter le filtrage basé sur le domaine aux connexions sortantes (filtrage de proxy de transfert) depuis le client Bridge. Après la connexion sortante initiale, la communication est bidirectionnelle.

La liste suivante contient les noms de domaine partiellement qualifiés que Bridge utilise pour les connexions sortantes :

- *.online.tableau.com

- *.compute-1.amazonaws.com, nom d’hôte DNS public de VPC Amazon, qui prend la forme ec2-<public-ipv4-address>.compute-1.amazonaws.com, pour la région us-east-1

- *.compute.amazonaws.com, nom d’hôte DNS public de VPC Amazon, qui prend la forme ec2-<public-ipv4-address>.compute.amazonaws.com, pour toutes les autres régions (en dehors de us-east-1)

- (Facultatif) *.salesforce.com, si l’authentification multifacteur (MFA) avec l’authentification Tableau (Tableau avec MFA) est activée pour votre site et que votre environnement utilise des proxies qui empêchent les clients d’accéder à d’autres services nécessaires

- (Facultatif) crash-artifacts-747369.s3.amazonaws.com, utilisé pour recevoir des rapports de vidage après incident

- (Facultatif) s3-us-west-2-w.amazonaws.com, utilisé pour recevoir des rapports de vidage après incident

- (Facultatif) s3-w-a.us-west-2.amazonaws.com, utilisé pour recevoir des rapports de vidage après incident

- (Facultatif) bam.nr-data.net, utilisé pour les plates-formes analytiques Web de New Relic

- (Facultatif) js-agent.newrelic.com, envoie des données de performances à New Relic