Segurança do Windows no Bridge

O Tableau Bridge aplica os seguintes designs de segurança:

- Toda a comunicação é iniciada com a proteção do firewall da rede privada e, portanto, não exige que você gerencie exceções adicionais.

- Os dados em trânsito, para dentro e para fora do Bridge, são criptografados.

- As credenciais do banco de dados serão armazenadas no computador usando o gerenciador de credenciais do Windows se a fonte de dados ou conexão virtual estiver configurada para usar as agendas do Bridge (herdado). Para as agendas do Online, as credenciais são repassadas ao cliente selecionado para realizar a atualização.

Encontre mais detalhes sobre a segurança do Bridge nas seções abaixo.

Segurança de transmissão

Os dados, de e para o cliente Bridge, são transmitidos por uma conexão TLS 1.2.

Observação: o Tableau Bridge usa a porta 443 para fazer solicitações de saída da Internet para Tableau Cloud e porta 80 para validação do certificado.

Autenticação

Há dois pontos de autenticação primários para o Bridge: Tableau Cloud e dados de rede privada.

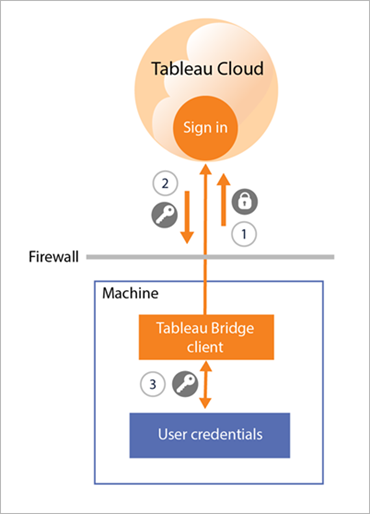

Tableau Cloud

Para se conectar ao Tableau Cloud, as credenciais do usuário do Tableau Cloud são inseridas por meio do cliente Bridge.

Depois que 1) as credenciais forem inseridas, 2) o Tableau Cloud retornará um token de autorização. O 3) token é armazenado no computador no qual o cliente está em execução, usando o gerenciador de credenciais do sistema operacional Windows. O Bridge usa o token para executar várias tarefas, como baixar as informações da agenda de atualização de uma extração.

Dados da rede privada

Para acessar dados de rede privada, algumas fontes de dados ou conexões virtuais requerem autenticação usando credenciais de banco de dados. Dependendo do tipo de conexão do conteúdo, o cliente lida com as credenciais de banco de dados de uma das seguintes maneiras:

Em conexões em tempo real e conexões de extração que usam agendas do Online, as credenciais do banco de dados são enviadas no momento da solicitação e usam uma conexão TLS 1.2.

Em conexões de extração que usam agendas do Bridge (herdado), se a fonte de dados exigir credenciais de banco de dados, essas credenciais deverão ser inseridas diretamente no cliente. As credenciais de banco de dados são armazenadas no computador que utiliza o gerenciador de credenciais do sistema operacional Windows. O cliente envia as credenciais de banco de dados para o banco de dados, que também está protegido pelo firewall da rede privada, no horário da atualização agendada.

O cliente suporta segurança baseada em domínio (Active Directory) e as credenciais de nome de usuário/senha para acessar dados da rede local.

Mudanças no firewall da rede privada

O cliente Bridge não mudanças no firewall da rede privada. Isso ocorre porque o cliente faz apenas conexões de saída com o Tableau Cloud. Para permitir conexões de saída, o cliente usa os seguintes protocolos, dependendo do tipo de conexão usado pelo conteúdo:

Em conexões em tempo real e conexões de extração que usam agendas do Online, secure WebSockets (wss://).

Em conexões de extração que usam agendas do Bridge (herdado), HTTP Secure (https://).

Acesso a dados da rede privada

O cliente Bridge inicia as conexões com dados da rede privada em nome do Tableau Cloud. O processo pelo qual a conexão é iniciada depende do tipo de conexão e de conteúdo.

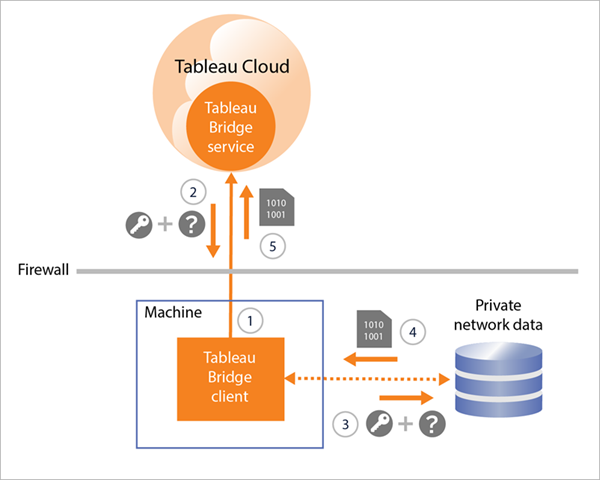

Para fontes de dados com conexões em tempo real ou virtual, o cliente 1) estabelece uma conexão persistente com um serviço do Tableau Bridge, que é a parte do cliente que reside no Tableau Cloud, usando Secure WebSockets (wss://). O cliente aguarda uma resposta do Tableau Cloud antes de 2) iniciar uma consulta em tempo real aos dados da rede privada. O cliente 3) transmite a consulta para os dados da rede privada e, em seguida, 4) retorna os dados da rede privada usando 5) a mesma conexão persistente.

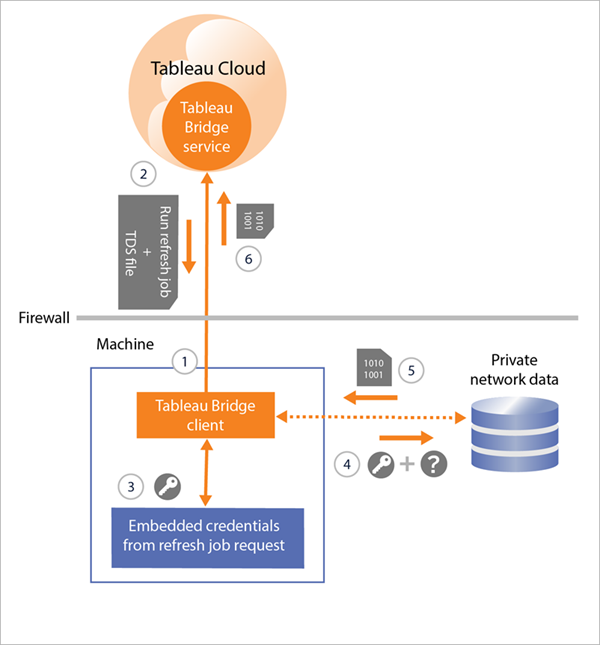

Para fontes de dados com conexões de extração que usam agendas do Online, o cliente 1) estabelece uma conexão persistente com um serviço do Tableau Bridge, que é a parte do cliente que reside no Tableau Cloud, usando Secure WebSockets (wss://). Em seguida, o cliente aguarda uma solicitação do Tableau Cloud para novas agendas de atualização. Quando o cliente recebe as solicitações, 2) o cliente entra em contato com o Tableau Cloud usando uma conexão segura (https://) para os arquivos de fonte de dados (.tds). 3/4) Em seguida, o cliente se conecta aos dados da rede privada usando as credenciais inseridas que estão incluídas na solicitação do trabalho. O cliente 5) criará uma extração dos dados e 6) republicará a extração no Tableau Cloud usando o serviço do Tableau Bridge. As etapas de 2 a 6 podem estar ocorrendo em paralelo para permitir a ocorrência de várias solicitações de atualização.

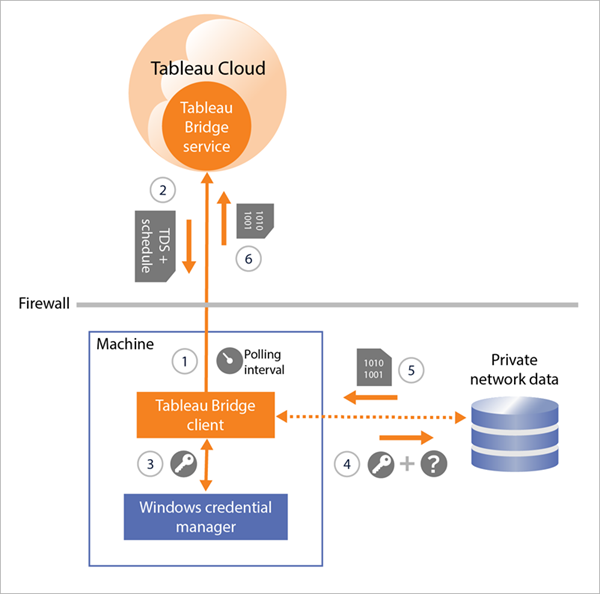

Em fontes de dados com conexões de extração que usam agendadas do Bridge (herdado), o cliente 1) entra em contato com o Tableau Cloud por uma conexão segura (https://) para novas agendas de atualização e arquivos de fonte de dados (.tds). Se 2) essas informações estiverem disponíveis no horário agendado, 3/4) o cliente se conectará aos dados da rede privada usando as credenciais armazenadas. O cliente 5) criará uma extração dos dados e 6) republicará a extração no Tableau Cloud usando um serviço do Tableau Bridge. O serviço do Tableau Bridge é uma parte do cliente que reside no Tableau Cloud.

Filtragem opcional do proxy de encaminhamento

Para garantir que os dados sejam transmitidos somente para o Tableau Cloud, você pode implementar a filtragem baseada em domínio nas conexões de saída (filtragem de proxy de encaminhamento) no cliente do Bridge. Após a conexão de saída inicial, a comunicação é bidirecional.

A lista a seguir contém os nomes de domínio parcialmente qualificados que o Bridge usa para conexões de saída:

- *.online.tableau.com

- *.compute-1.amazonaws.com, o nome de host DNS público do Amazon VPC, que assume o formulário ec2-<public-ipv4-address>.compute-1.amazonaws.com, para a região eua-east-1

- *.compute.amazonaws.com, o nome de host DNS público da Amazon VPC, que assume o formulário ec2-<public-ipv4-address>.compute.amazonaws.com, para todas as outras regiões (fora de us-east-1)

- (Opcional) *.salesforce.com, como opção, se a autenticação multifator (MFA) com autenticação Tableau (Tableau com MFA) estiver habilitada para o site e o ambiente estiver usando proxies que impedem os clientes de acessar outros serviços necessários

- (Opcional) crash-artifacts-747369.s3.amazonaws.com, usado para receber relatórios de despejo de falha

- (Opcional) s3-us-west-2-w.amazonaws.com, usado para receber relatórios de despejo de falha

- (Opcional) s3-w-a.us-west-2.amazonaws.com, usado para receber relatórios de despejo de falha

- (Opcional) bam.nr-data.net, usado para as plataformas analíticas da Web da New Relic

- (Opcional) js-agent.newrelic.com, envia dados de desempenho para a New Relic