サーバー全体の SAML の構成

サーバー全体の SAML の構成は、Tableau Server のすべてのシングル サインオン (SSO) ユーザーに対し、単一の SAML アイデンティティ プロバイダー (IdP) を使用して認証するように設定する場合、またはマルチサイト環境でサイト固有の SAML を構成する最初のステップとして実行します。

サーバー全体の SAML を構成しており、サイトを構成する準備が整っている場合は、サイト固有の SAML の構成を参照してください。

SAML 構成手順では次を前提にしています。

SAMLトピックで説明されているとおり、Tableau Server で SAML 認証を構成する際のオプションを熟知している。

お使いの環境が SAML 要件を満たすことを確認し、それらの要件で説明されている SAML 証明書ファイルを取得してある。

はじめる前に

災害復旧計画の一環として、証明書と IdP ファイルのバックアップを Tableau Server 外部の安全な場所に保管することをお勧めします。Tableau Server にアップロードする SAML アセット ファイルは、クライアント ファイル サービスによって他のノードに格納および配布されます。ただし、これらのファイルは復元可能な形式では格納されません。Tableau Server クライアント ファイル サービスを参照してください。

注: SSL に同じ 証明書ファイルを使用する場合は、代わりに既存の証明書の場所を使用して SAML を構成することも、ファイルをダウンロードして後でこの手順を実行する場合に IdP メタデータ ファイルをディレクトリに追加しておくこともできます。詳細については、SAML 要件のSAML での SSL 証明書およびキー ファイルの使用を参照してください。

クラスタ内で Tableau Server を実行している場合は、SAML の有効化時に、SAML 証明書、キー、およびメタデータ ファイルがノードに自動的に配布されます。

この手順では、SAML 証明書を TSM にアップロードして、証明書がサーバー構成で適切に保存および配布されるようにする必要があります。SAML ファイルは、この手順で TSM Web インターフェイスを実行しているローカル コンピューター上のブラウザーで使用できる必要があります。

前のセクションで推奨されているように SAML ファイルを収集して Tableau Server に保存した場合は、ファイルをコピーした Tableau Server コンピューターから TSM Web インターフェイスを実行します。

別のコンピューターから TSM Web インターフェイスを実行している場合は、続行する前にすべての SAML ファイルをローカルにコピーする必要があります。以下の手順に従ってローカル コンピューター上のファイルを参照し、TSM にアップロードします。

ブラウザーで TSM を開きます。

https://<tsm-computer-name>:8850詳細については、Tableau サービス マネージャーの Web UI へのサインインを参照してください。

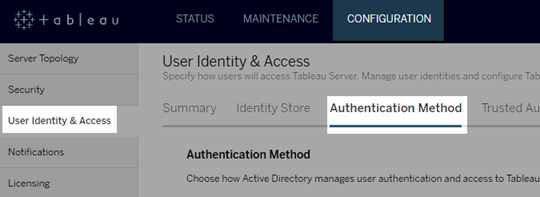

[構成] タブで [ユーザー ID とアクセス] を選択してから [認証方法] タブを選択します。

[認証方法] で、[SAML] を選択します。

SAML セクションが表示されるので、以下の設定を入力して GUI のステップ 1 を完了します (まだチェック ボックスをオンにしてサーバーで SAML を有効にしないでください)。

Tableau Server リターン URL - Tableau Server のユーザーがアクセスされる http://tableau_server などの URL です。

https://localhost または末尾にスラッシュがある URL (http://tableau_server/ など) の使用はサポートされていません。

SAML エンティティ ID — Tableau Server のインストールを IdP に対して一意に識別するエンティティ ID。

ここで Tableau Server URL を再度入力できます。サイト固有の SAML を後ほど有効にする場合、この URL は各サイトの固有の ID のベースとしても役立ちます。

SAML 証明書とキー ファイル — [ファイルの選択] をクリックして、各ファイルをアップロードします。

PKCS#8 パスフレーズで保護されたキー ファイルを使用している場合、TSM CLI を使用してパスフレーズを入力する必要があります。

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>GUI のステップ 1 で必要な情報を入力後、GUI のステップ 2 の [XML メタデータ ファイルのダウンロード] ボタンが使用できるようになります。

GUI のステップ 1 の上にある [サーバーの SAML 認証を有効化] チェック ボックスをオンにします。

残りの SAML 設定を完了します。

GUI のステップ 2 および 3 では、メタデータを Tableau Server と IdP の間で交換します(IdP のドキュメントをチェックする必要がある場合があります)。

[XML メタデータ ファイルをダウンロード] を選択して、ファイルの場所を指定します。

その他の IdP の場合は、IdP アカウントに進み Tableau Server をそのアプリケーションに追加し (サービス プロバイダーとして)、適宜 Tableau メタデータを入力します。

IdP の Web サイトまたはドキュメントに記載の指示に従って IdP のメタデータをダウンロードします。.xml ファイルを、SAML 証明書およびキー ファイルと同じ場所に保存します。例:

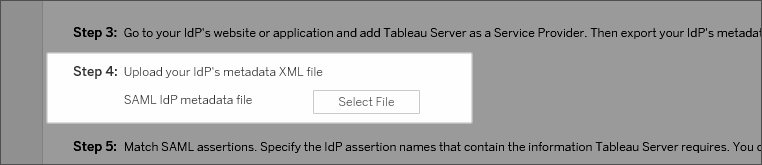

/var/opt/tableau/tableau_server/data/saml/idp-metadata.xmlTSM Web UI に戻ります。GUI のステップ 4 では、IdP メタデータ ファイルへのパスを入力し、次に [ファイルの選択] をクリックします。

GUI のステップ 5: Tableau Server 構成でアサーション値を変更し、IdP により渡されるアサーション名と一致させる必要がある場合があります。

アサーション名は、IdP の SAML 構成で確認できます。異なるアサーション名が IdP から渡される場合は、同じアサーション値を使用するように Tableau Server を更新する必要があります。

ヒント: “アサーション” は主要な SAML コンポーネントであり、アサーション マッピングのコンセプトは最初は扱いにくい場合があります。これを表データ コンテキストにすると便利な場合があります。そこでは、アサーション (属性) 名を表の列ヘッダーと同じにします。その列に表示される値の例ではなく、“ヘッダー” 名を入力します。

GUI のステップ 6 では、ユーザーがシングル サインオンできる Tableau アプリケーションを選択します。

注: Tableau Mobile アプリのバージョン 19.225.1731 以上を実行するデバイスでは、モバイル アクセスを無効化するオプションは無視されます。当該バージョンを実行するデバイスで SAML を無効にするには、Tableau Server でクライアント ログイン オプションとしての SAML を無効にする必要があります。

SAML サインアウト リダイレクト用に、IdP がシングル ログアウト (SLO) に対応している場合は、サインアウト後にユーザーをリダイレクトするページを、Tableau Server リターン URL に入力したパスからの相対パスとして入力します。

(オプション) GUI のステップ 7 で、以下を実行します。

AuthNContextClassRef属性にコンマ区切りの値を追加します。この属性の使用方法の詳細については、SAML 互換性についての注意事項と要件を参照してください。ユーザー名の一部として定義域を送信しない場合は、定義域属性を指定します (例:

domain\username)。詳細については、「複数のドメインを実行している場合」を参照してください。

構成情報を入力したら、[保留中の変更を保存] をクリックします。

ページ上部の [変更を保留中] をクリックします。

[変更を適用して再起動] をクリックします。

はじめる前に

開始する前に、以下を行ってください。

IdP の Web サイトまたはアプリケーションから移動し、IdP のメタデータ XML ファイルをエクスポートします。

IdP からの XML メタデータに SingleSignOnService 要素が含まれていることを確認します。これは、次の例のようにバインドを

HTTP-POSTに設定する要素です。<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://SERVER-NAME:9031/idp/SSO.saml2"/>

証明書ファイルを収集し、Tableau Server 上に配置します。

Tableau Server フォルダーに SAML という名前の新しいフォルダーを作成し、そのフォルダーに SAML 証明書ファイルのコピーを保存します。例は次のとおりです。

/var/opt/tableau/tableau_server/data/saml

ステップ 1:リターン URL、SAML エンティティ ID を構成し、証明書ファイルとキー ファイルを指定する

コマンド プロンプト シェルを開き、サーバーの SAML 設定を構成します (プレースホルダー値を環境パスとファイル名で置き換えます)。

tsm authentication saml configure --idp-entity-id https://tableau-server --idp-metadata /var/opt/tableau/tableau_server/data/saml/<metadata-file.xml> --idp-return-url https://tableau-server --cert-file /var/opt/tableau/tableau_server/data/saml/<file.crt> --key-file /var/opt/tableau/tableau_server/data/saml/<file.key>詳細については、「

tsm authentication saml configure」を参照してください。パスフレーズで保護されている PKCS#8 キーを使用している場合は、パスフレーズを以下の通りに入力してください。

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>SAML がまだ Tableau Server 上で有効でない場合、たとえば、初回設定時や、それを無効にしている場合は、ここで SAML を有効にします。

tsm authentication saml enable変更を適用します。

tsm pending-changes apply保留中の変更にサーバーの再起動が必要な場合は、

pending-changes applyコマンドの実行時に、再起動が行われることを知らせるメッセージが表示されます。このメッセージはサーバーが停止していても表示されますが、その場合には再起動は行われません。--ignore-promptオプションを使用してメッセージが表示されないようにできますが、そのようにしても再起動に関する動作が変わることはありません。変更に再起動が必要ない場合は、メッセージなしで変更が適用されます。詳細については、tsm pending-changes applyを参照してください。

ステップ 2:Tableau Server メタデータを生成し IdP を構成する

次のコマンドを実行して Tableau Server のために必要な XML メタデータ ファイルを生成します。

tsm authentication saml export-metadata -f <file-name.xml>ファイル名を指定するか、

-fパラメーターを省略して、samlmetadata.xmlという名前の既定のファイルを作成することができます。IdP の Web サイトまたはアプリケーションで次のように実行します。

Tableau Server をサービス プロバイダーとして追加します。

追加の方法は IdP のマニュアルを参照してください。Tableau Server をサービス プロバイダーとして構成するプロセスの一環として、

export-metadataコマンドで生成した Tableau Server メタデータ ファイルをインポートします。IdP がユーザー検証のためにユーザー名を属性要素として使用することを確認します。

ステップ3: アサーションを一致させる

Tableau Server 構成でアサーション値を変更し、IdP により渡されるアサーション名と一致させる必要がある場合があります。

アサーション名は、IdP の SAML 構成で確認できます。異なるアサーション名が IdP から渡される場合は、同じアサーション値を使用するように Tableau Server を更新する必要があります。

ヒント: “アサーション” は主要な SAML コンポーネントであり、アサーション マッピングのコンセプトは最初は扱いにくい場合があります。これを表データ コンテキストにすると便利な場合があります。そこでは、アサーション (属性) 名を表の列ヘッダーと同じにします。その列に表示される値の例ではなく、“ヘッダー” 名を入力します。

次の表は、既定のアサーション値と、その値を保存する構成キーを示しています。

| アサーション | 既定値 | キー |

|---|---|---|

| ユーザー名 | username | wgserver.saml.idpattribute.username |

| 表示名 | displayName | Tableau はこの属性タイプをサポートしていません。 |

| メール | email | Tableau はこの属性タイプをサポートしていません。 |

| ドメイン | (既定ではマッピングされない) | wgserver.saml.idpattribute.domain |

指定した値を変更するには、適切なキーと値のペアを使用し、tsm configuration set コマンドを実行します。

たとえば、username アサーションを name という値に変更するには、次のコマンドを実行します。

tsm configuration set -k wgserver.saml.idpattribute.username -v name

tsm pending-changes apply

または、tsm authentication saml map-assertions コマンドを使用して、指定された値を変更します。

たとえば、ドメイン アサーションを domain という値に設定するには、その値を「example.myco.com」として指定し、次のコマンドを実行します。

tsm authentication saml map-assertions --domain example.myco.com

tsm pending-changes apply

オプション: SAML を使用したクライアントのタイプの無効化

既定では、Tableau Desktop と Tableau Mobile アプリの両方で SAML 認証を使用できます。

IdP でこの機能がサポートされていない場合、以下のコマンドを使用して Tableau クライアント向けの SAML サインインを無効にできます。

tsm authentication saml configure --desktop-access disable

tsm authentication saml configure --mobile-access disable

注: Tableau Mobile アプリのバージョン 19.225.1731 以上を実行するデバイスでは、--mobile-access disable オプションは無視されます。当該バージョンを実行するデバイスで SAML を無効にするには、Tableau Server でクライアント ログイン オプションとしての SAML を無効にする必要があります。

tsm pending-changes apply

オプション: AuthNContextClassRef 値を追加します。

AuthNContextClassRef 属性にコンマ区切りの値を追加します。この属性の使用方法の詳細については、SAML 互換性についての注意事項と要件を参照してください。

この属性を設定するには、次のコマンドを実行します。

tsm configuration set -k wgserver.saml.authcontexts -v <value>

tsm pending-changes apply

構成のテスト

Web ブラウザーで新しいページまたはタブを開き、Tableau Server の URL を入力します。

ブラウザーによって IdP のサインイン フォームにリダイレクトされます。

シングル サインオンのユーザー名とパスワードを入力します。

IdP で認証資格情報が検証され、リダイレクトされて Tableau Server のスタート ページに戻ります。