Configurar autenticação do SSL mútuo

Ao usar o SSL mútuo, é possível fornecer uma experiência de acesso direto ao Tableau Server aos usuários do Tableau Desktop, do Tableau Mobile e a outros clientes aprovados do Tableau. Com o SSL mútuo, quando um cliente com um certificado SSL válido conecta-se ao Tableau Server, o Tableau Server confirma a existência do certificado do cliente e autentica o usuário, com base no nome de usuário no certificado. Se o cliente não tiver um certificado SSL válido, o Tableau Server poderá recusar a conexão.

Você também pode configurar o Tableau Server para retornar à autenticação de nome de usuário/senha se houver falha no SSL mútuo. Além disso, um usuário poderá fazer logon usando a API REST com um nome de usuário e senha (se existir), se a autenticação de fallback estiver configurada ou não.

Limites de tempo da sessão de autenticação do usuário

Quando os usuários fazem logon com SSL mútuo, a sessão de autenticação é regida pelo mesmo método da configuração da sessão de autenticação global do Tableau Server.

Para clientes que se conectam ao Tableau Server usando um navegador da Web, a configuração da sessão de autenticação global é descrita na Lista de verificação do reforço de segurança, consulte

As sessões para clientes conectados (Tableau Desktop, Tableau Mobile, Tableau Prep Builder e Bridge) usam tokens OAuth para manter os usuários conectados por meio do restabelecimento de uma sessão. Por padrão, todos os tokens de cliente OAuth são redefinidos após um ano. Um token de cliente expira quando não é usado em 14 dias. Você pode alterar esses valores ao definir as opções refresh_token.absolute_expiry_in_seconds e refresh_token.idle_expiry_in_seconds. Consulte Opções do tsm configuration set.

Uso de certificados

Antes de habilitar e configurar o SSL mútuo, você deve configurar o SSL externo. O SSL externo autentica o Tableau Server ao cliente e criptografa a sessão usando o certificado e a chave, necessários quando você configura o SSL externo.

Para SSL mútuo, é necessário um arquivo de certificado adicional. O arquivo é uma concatenação de arquivos de certificação CA. O tipo de arquivo deve ser .crt. Uma "CA" é uma autoridade de certificação que emite certificados aos computadores clientes que se conectarão ao Tableau Server. A ação de upload do arquivo de certificado CA estabelece uma confiança, que permite ao Tableau Server autenticar os certificados individuais que são apresentados pelos computadores clientes.

Como parte do seu plano de recuperação de desastres, recomendamos manter um backup dos arquivos de certificado e revogação (se aplicável) em um local seguro fora do Tableau Server. Os arquivos de certificado e revogação que você adiciona ao Tableau Server serão armazenados e distribuídos a outros nós pelo Serviço de arquivos do cliente. No entanto, os arquivos não são armazenados em um formato recuperável. Consulte Serviço de arquivo do cliente do Tableau Server.

Chave RSA e tamanhos de curva ECDSA

O certificado CA usado para SSL mútuo deve ter uma força de chave RSA de 2048 ou um tamanho de curva ECDSA de 256.

Você pode configurar o Tableau Server para aceitar os tamanhos menos seguros definindo as respectivas chaves de configuração:

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Consulte Opções do tsm configuration set.

Requisitos do certificado do cliente

Os usuários que se autenticam no Tableau Server com SSL mútuo devem apresentar um certificado de cliente que atenda aos requisitos mínimos de segurança.

Algoritmo de assinatura

Os certificados do cliente devem usar o algoritmo de assinatura SHA-256 ou maior.

O Tableau Server configurado para autenticação SSL mútua bloqueará a autenticação de usuários com certificados de clientes que usam o algoritmo de assinatura SHA-1.

Os usuários que tentarem fazer logon com certificados de cliente SHA-1 encontram um erro "Não foi possível entrar" e o seguinte erro será visível nos registros do VizPortal:

Unsupported client certificate signature detected: [certificate Signature Algorithm name]

Você pode configurar o Tableau Server para aceitar o algoritmo de assinatura SHA-1 menos seguro definindo a opção de configuração tsm ssl.client_certificate_login.blocklisted_signature_algorithms.

Chave RSA e tamanhos de curva ECDSA

O certificado do Cliente usado para SSL mútuo deve ter uma força de chave RSA de 2048 ou um tamanho de curva ECDSA de 256.

O Tableau Server falhará nas solicitações de autenticação mútua dos certificados do cliente que não atendam a esses requisitos. Você pode configurar o Tableau Server para aceitar os tamanhos menos seguros definindo as respectivas chaves de configuração:

- ssl.client_certificate_login.min_allowed.rsa_key_size

- ssl.client_certificate_login.min_allowed.elliptic_curve_size

Consulte Opções do tsm configuration set.

Configurar o SSL para tráfego de HTTP externo e do Tableau Server.

Abra o TSM em um navegador:

https://<tsm-computer-name>:8850. Para obter mais informações, consulte Fazer logon na interface do usuário na Web do Tableau Services Manager.

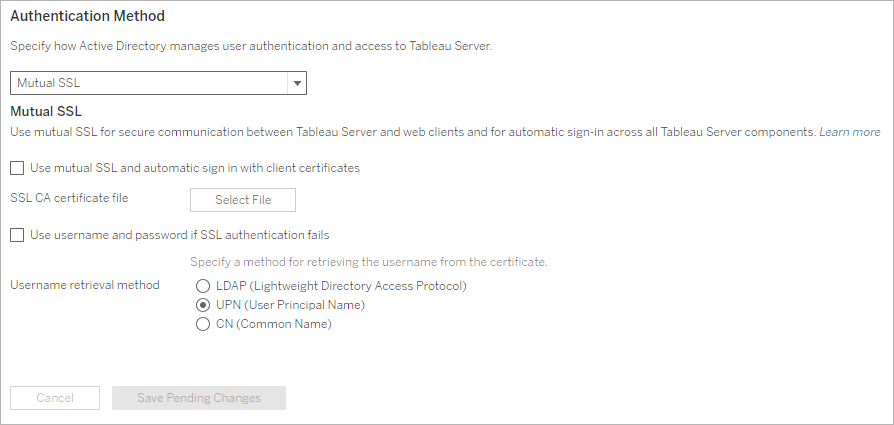

Na guia Configuração, selecione Identidade e acesso do usuário > Método de autenticação.

Em Método de autenticação, selecione SSL mútuo no menu suspenso.

Em SSL Mútuo, selecione Usar SSL mútuo e entrar automaticamente com os certificados do cliente.

Clique em Selecionar arquivo e faça upload do arquivo de certificado de autoridade de certificação (CA) no servidor.

O arquivo (.crt) é um arquivo completo que inclui certificados de CAs que são usados para autenticação do cliente. O arquivo que você carrega deve ser uma concatenação dos vários arquivos de certificado codificados pelo PEM, por ordem de preferência.

Insira as informações de configuração SSL restantes da sua empresa.

Formato do nome de usuário: quando o Tableau Server estiver configurado para SSL mútuo, o servidor vai obter o nome de usuário do certificado do cliente, para que possa estabelecer um logon direto para o usuário cliente. O nome usado pelo Tableau Server dependerá de como o Tableau Server é configurado para a autenticação do usuário:

- Autenticação local—O Tableau Server usa UPN (User Principal Name) do certificado.

- Active Directory (AD) — O Tableau Server usa LDAP (Lightweight Directory Access Protocol) para obter o nome do usuário.

Como alternativa, você pode definir o Tableau Server para usar o CN (Common Name) do certificado do cliente.

Clique em Salvar alterações pendentes após ter inserido as informações de configuração.

Clique em Alterações pendentes na parte superior da página:

Clique em Aplicar alterações e reiniciar.

Etapas 1: exigir o SSL para comunicação de servidor externa

Para configurar o Tableau Server para usar o SSL para comunicação externa entre o Tableau Server e os clientes da Web, execute o comando external-ssl enable da forma a seguir, ao fornecer os nomes para os arquivos de certificado .crt e.key do servidor:

tsm security external-ssl enable --cert-file <file.crt> --key-file <file.key>

Para

--cert-filee--key-file, especifique o nome de arquivo e a localização onde os arquivos de chave (.key) e de certificado SSL (.crt) emitidos pela CA do servidor foram salvos.O comando acima pressupõe que o logon foi feito com um usuário que tem a função de site Administrador de servidor no Tableau Server. Em vez disso, use os parâmetros

-ue-ppara especificar um usuário administrador e uma senha.Se o arquivo de chave de certificado exigir uma frase secreta, inclua o parâmetro

--passphrasee o valor.

Etapa 2: configurar e habilitar SSL mútuo

Adicione a autenticação mútua entre o servidor e cada cliente, além de permitir que usuários clientes do Tableau sejam autenticados diretamente depois de fornecerem suas credenciais pela primeira vez.

Execute o seguinte comando:

tsm authentication mutual-ssl configure --ca-cert <certificate-file.crt>Para

--ca-cert, especifique a localização e o nome do arquivo do arquivo de certificado da lista de revogação.O arquivo (.crt) é um arquivo completo que inclui certificados de CAs que são usados para autenticação do cliente. O arquivo que você carrega deve ser uma concatenação dos vários arquivos de certificado codificados pelo PEM, por ordem de preferência.

Execute os comandos a seguir para habilitar SSL mútuo e aplicar as alterações:

tsm authentication mutual-ssl enabletsm pending-changes applySe as alterações pendentes exigirem uma reinicialização do servidor, o comando

pending-changes applyexibirá um prompt para que você saiba que ocorrerá uma reinicialização. Esse prompt será exibido mesmo que o servidor esteja parado, porém, nesse caso, não há reinicialização. Cancele o prompt com a opção--ignore-prompt, mas isso não altera o comportamento de reinicialização. Se as alterações não exigirem uma reinicialização, elas serão aplicadas sem um prompt. Para obter mais informações, consulte tsm pending-changes apply.

Opções adicionais para SSL mútuo

É possível usar mutual-ssl configure para configurar o Tableau Server para suportar as opções a seguir.

Para obter mais informações, consulte tsm authentication mutual-ssl <commands>.

Autenticação de fallback

Quando o Tableau Server for configurado para SSL mútuo, a autenticação é automática e os clientes devem ter um certificado válido. É possível configurar o Tableau Server para permitir uma opção de fallback, aceitar a autenticação do nome de usuário e da senha.

tsm authentication mutual-ssl configure -fb true

O Tableau Server aceita autenticação com nome de usuário e senha de clientes REST API, mesmo que a opção acima esteja definida como false.

Mapeamento de nome de usuário

Quando o Tableau Server está configurado para SSL mútuo, o servidor autenticará o usuário diretamente ao obter o nome de usuário do certificado de cliente. O nome que o Tableau Server usa depende de como o servidor é configurado para a autenticação do usuário:

Autenticação local: usa o UPN (User Principal Name; Nome de usuário principal) do certificado.

Active Directory (AD): usa o LDAP (Lightweight Directory Access Protocol; Protocolo leve de acesso ao diretório) para obter o nome de usuário.

É possível substituir um destes padrões para definir que o Tableau Server use o nome comum.

tsm authentication mutual-ssl configure -m cn

Para obter mais informações, consulte Mapeamento de um certificado de cliente para um usuário durante a autenticação mútua

Lista de revogação de certificados (CRL)

Pode ser preciso especificar uma CRL se suspeitar que uma chave privada foi comprometida ou se uma autoridade de certificação (CA) não emitiu um certificado corretamente.

tsm authentication mutual-ssl configure -rf <revoke-file.pem>