Proteger o Tableau Server na AWS

Este é um conteúdo arquivado

As implantações em nuvens públicas continuam a ter suporte, mas o conteúdo para implantações de nuvens públicas de terceiros não é mais atualizado.

Para obter o conteúdo de implantação mais recente do Tableau Server, consulte o Guia de implantação empresarial(O link abre em nova janela) e a seção Implantar(O link abre em nova janela) do Tableau Server.

Para os clientes que têm acesso, recomendamos Tableau Cloud. Para obter mais detalhes, consulte:

- Guia de migração manual do Tableau Cloud

- Avaliação do Tableau Cloud para administrador(O link abre em nova janela)

- Tableau Cloud: Introdução ao administrador(O link abre em nova janela)

Introdução

A implantação do Tableau Server pode ser local ou na nuvem, mas sempre é importante tomar providências para torná-la segura. Para obter mais informações sobre como tornar o Tableau Server mais seguro, consulte Segurança.

Além dos recursos de segurança inseridos no Tableau Server, a AWS fornece outros recursos que podem ser usados para auxiliar na proteção do seu ambiente do Tableau Server, como:

Amazon VPC - acrescenta outra camada de segurança de rede ao seu ambiente, criando sub-redes privadas.

Grupos de segurança - determina qual tráfego de entrada e saída pode se conectar à sua rede. Limite a entrada aos seus endereços IP no seu bloco Classless Inter-Domain Routing (CIDR). Não use 0000\0, que é inseguro, pois permite que todo o tráfego acesse o seu servidor.

AWS Identity and Access Management (IAM) - permite controle específico sobre o acesso do usuário a recursos dentro da AWS.

AWS Direct Connect - permite uma conexão de rede dedicada de uma rede corporativa à AWS usando VLANs 802.1Q padrão no setor, por meio de um parceiro do AWS Direct Connect. Para obter mais informações, consulte Como solicitar conexões cruzadas em locais do AWS Direct Connect no Guia do Usuário do AWS Direct Connect do site da AWS.

Criptografia Amazon EBS - oferece uma maneira simples e eficaz de criptografar os dados inativos dentro dos volumes de disco e dos dados em trânsito entre as instâncias EC2 e o armazenamento EBS.

Implemente a segurança de aplicativo corporativa na AWS e no Tableau Server para permitir que um único relatório ou painel atenda com segurança às necessidades de uma base de usuário ampla e diversa, incluindo os usuários internos e externos. A segurança de aplicativos corporativos tem três componentes:

Rede

A segurança de rede do Tableau Server na AWS depende do uso dos grupos de segurança da Amazon VPC com SSL para proteção de comunicações internas e externas. Para obter mais informações, consulte Security groups para sua VPC no Guia do Usuário da Amazon Virtual Private Cloud no site da AWS.

Amazon VPC

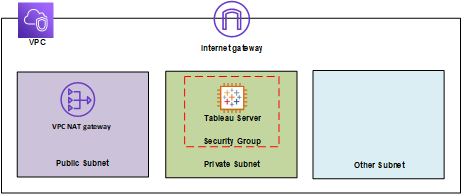

Uma Amazon VPC é uma rede distinta e isolada dentro da nuvem; o tráfego de rede dentro de cada Amazon VPC é isolado de outras Amazon VPCs. Usar uma Amazon VPC permite que você crie suas próprias sub-redes de rede e divide as camadas de aplicativo em sub-redes de rede para um maior nível de controle. Recomendamos instalar e executar o Tableau Server em uma sub-rede separada dentro da sua Amazon VPC de modo que consiga configurar a rede para acesso ao Tableau Server e a outros conjuntos de dados. A figura a seguir mostra uma instalação típica de um Tableau Server de nó único na Amazon VPC.

Security Groups (Grupos de segurança)

Os Security groups permitem que você defina quais tipos de tráfego de rede podem acessar o Tableau Server. Os security groups do Amazon EC2 agem como um firewall que rege o tráfego de rede de entrada e saída das instâncias do Amazon EC2. Você pode definir e atribuir security groups adequados para as suas instâncias do Amazon EC2. Como padrão, as instâncias do Amazon EC2 são inicializadas com security groups que não permitem tráfego de entrada. Antes de acessar sua instância do EC2, é necessário fazer alterações para permitir o tráfego de entrada apropriado.

Aqui estão os requisitos mínimos para conexões ao Tableau Server em uma instância EC2:

Conexão via RDP (porta 3389) usando um cliente de Desktop Remoto para acessar e gerenciar instâncias e serviços.

Tráfego da Web padrão via HTTP (porta 80) e HTTPS (porta 443), para visualizar o conteúdo hospedado e para publicar no Tableau Server.

A comunicação entre os componentes do Tableau Server em diferentes instâncias (se houver) deve ser permitida. Consulte portas listada nas categorias Todos e Disponibilidade atribuída/alta.

Com base nesses requisitos, habilite somente três portas padrão para tráfego de entrada à sua instância EC2: HTTP 80, HTTPS 443 e RDP 3389. Também é necessário limitar o acesso remoto (porta 3389) de alguns hosts, além de limitar o tráfego de HTTP e HTTPS aos hosts dentro da sua rede corporativa ou para um conjunto confiável de clientes.

Acesso do cliente

Por padrão, o Tableau Server usa solicitações e respostas de HTTP. O Tableau Server pode ser configurado para HTTPS (SSL) com os certificados de segurança fornecido pelo cliente. Quando o Tableau Server estiver configurado para SSL, todo o conteúdo e comunicações entre os clientes serão criptografados e usarão o protocolo HTTPS. Quando você configura o Tableau Server para SSL, o navegador e a biblioteca de SSL no servidor negociam um nível de criptografia comum. O Tableau Server usa o OpenSSL como a biblioteca SSL do servidor e está pré-configurado para usar os padrões aceitos atualmente. Cada navegador da Web que acessa o Tableau Server via SSL usa a implementação SSL padrão fornecida por esse navegador. Para obter mais informações sobre como o Tableau Server usa o SSL, consulte SSL. O Tableau Server escutará o tráfego do SSL somente na porta 443. Você não pode configurar as portas personalizadas para SSL/TLS.

Se você estiver usando o Elastic Load Balancing (ELB), ele também pode executar a terminação do SSL em seu lugar. Permitir que o ELB lide com a criptografia/descriptografia do tráfego da Web é uma maneira fácil de proteger a conexão do cliente com o Tableau Server sem precisar configurar manualmente o SSL no próprio Tableau Server. Para obter mais informações, consulte AWS Elastic Load Balancing: Support for SSL Termination no site da AWS.

AWS Directory Service

Opcional. O AWS Directory Service é um serviço gerenciado que permite a você conectar seus recursos da AWS a um diretório local existente, como Microsoft Active Directory (com AD Connector), ou configurar um diretório novo e autônomo na nuvem da AWS (com AD simples). A conexão com um diretório local é fácil e, após ter sido estabelecida, todos os usuários podem acessar os recursos e aplicativos da AWS com suas credenciais corporativas existentes.

Ao utilizar o AWS Directory Service, é possível optar por usar a autenticação baseada em Active Directory em vez da autenticação local, criando usuários e atribuindo senhas com o sistema de gerenciamento de usuário inserido do Tableau Server. Para configurar a autenticação baseada do Active Directory, na etapa de configuração após instalar o Tableau Server, escolha o Active Directory. Posteriormente. não será possível alternar entre o Active Directory e a autenticação local .

O modelo de autenticação do Active Directory usa o Microsoft Security Support Provider Interface (SSPI) para fazer logon dos seus usuários automaticamente, com base no nome de usuário e senha do Windows. Isso cria uma experiência semelhante à de logon único (SSO).

Dados

O Tableau Server usa drivers nativos (e depende de um adaptador ODBC genérico quando os drivers nativos não estão disponíveis) para se conectar a bancos de dados sempre que possível, para processamento de conjuntos de resultados, para atualizações de extrações e para todas as outras comunicações com o banco de dados. Você pode configurar o driver para se comunicar em portas não padrão ou usar criptografias de transporte, mas esse tipo de configuração é transparente para o Tableau Server. No entanto, como a comunicação do Tableau Server com o banco de dados acontece normalmente por trás de um firewall, é possível optar por não criptografar esta comunicação.

Conexão a armazenamento de dados na AWS

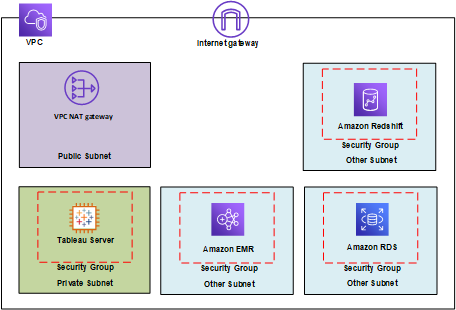

Você pode inicializar recursos da AWS, como o Amazon Relational Database Service (Amazon RDS), Amazon Elastic MapReduce (Amazon EMR) Hadoop Hive ou Amazon Redshift, em uma Amazon VPC. Ao colocar o Tableau Server na mesma Amazon VPC que os seus armazenamentos de dados, você garante que o seu tráfego nunca sairá da Amazon VPC.

Você pode usar sub-redes com security groups para inicializar seus recursos em diferentes camadas, mas permitir que elas se comuniquem dentro da Amazon VPC, conforme ilustrado no diagrama a seguir.

Conexão a armazenamento de dados fora da AWS

Como alternativa, é possível conectar a sua Amazon VPC aos seus próprios datacenters corporativos usando uma conexão VPN de hardware IPsec, portanto, tornando a nuvem AWS uma extensão dos datacenters. Uma conexão VPN consiste em um gateway privado virtual acoplado à sua Amazon VPC e um gateway do cliente localizado no seu datacenter. É possível optar por usar o AWS Direct Connect, que é um serviço de rede que oferece uma alternativa ao uso da Internet em relação à utilização de serviços da AWS. AWS Direct Connect permite que você estabeleça uma conexão da rede dedicada usando VLANs 802.1Q padrão no setor, por meio de um parceiro do AWS Direct Connect. Para obter mais informações, consulte Como solicitar conexões cruzadas em locais do AWS Direct Connect no Guia do Usuário do AWS Direct Connect do site da AWS.

É possível usar a mesma conexão para acessar recursos públicos (como objetos armazenados no Amazon Simple Storage Service [Amazon S3] usando espaço de endereço IP público) e recursos privados (como instâncias do Amazon EC2 executando em uma Amazon VPC usando espaço de IP privados), enquanto mantém a separação de rede entre os ambientes públicos e privados.

Criptografia de dados inativos

A criptografia do Amazon EBS oferece um modo transparente e simples de criptografar volumes que podem conter informações pessoalmente identificáveis (PII). A criptografia EBS protege ambos dados inativos dentro do volume e os dados em trânsito entre o volume e a instância, usando AES-256. Esse recurso praticamente não afeta o desempenho do Tableau Server. Portanto, recomendamos que você utilize esse serviço, mesmo que o seu sistema não armazene PII.