Konfigurieren der serverweiten SAML

Konfigurieren Sie die serverweite SAML, wenn alle SSO-Benutzer in Tableau Server über einen einzelnen SAML-Identitätsanbieter (IdP) authentifiziert werden sollen oder als ersten Schritt bei der Konfiguration der Site-spezifischen SAML in einer Umgebung mit mehreren Sites.

Wenn Sie die serverweite SAML konfiguriert haben und Sie bereit zum Konfigurieren einer Site sind, schlagen Sie unter Konfigurieren von standortspezifischer SAML nach.

Bei den von uns bereitgestellten SAML-Konfigurationsschritten wird von Folgendem ausgegangen:

Sie sind mit den Optionen zur Konfiguration der SAML-Authentifizierung in Tableau Server vertraut, die im Abschnitt SAML beschrieben werden.

Sie haben überprüft, ob Ihre Umgebung die SAML-Anforderungen erfüllt und sich die in diesen Anforderungen beschriebenen SAML-Zertifikatdateien beschafft.

Voraussetzungen

Als Teil Ihres Disaster Recovery-Plans empfehlen wir, eine Sicherung der Zertifikate und IdP-Dateien an einem sicheren Ort außerhalb des Tableau Servers vorzunehmen. Die SAML-Asset-Dateien, die Sie Tableau Server hinzufügen, werden vom Client-Dateidienst gespeichert und an andere Knoten verteilt. Diese Dateien werden jedoch nicht in einem wiederherstellbaren Format gespeichert. Siehe Tableau Server-Clientdateidienst.

Hinweis: Falls Sie dieselben Zertifikatdateien für SSL verwenden, könnten Sie alternativ den vorhandenen Zertifikatspeicherort zum Konfigurieren von SAML verwenden und die IdP-Metadatendatei in dieses Verzeichnis einfügen, wenn Sie diese später in diesem Verfahren herunterladen. Weitere Informationen finden Sie unter Verwendung von SSL-Zertifikat und Schlüsseldateien für SAML in den SAML-Anforderungen.

Wenn Sie Tableau Server in einem Cluster ausführen, werden die SAML-Zertifikate, -Schlüssel und -Metadatendateien automatisch auf die Knoten verteilt, wenn Sie SAML aktivieren.

Dieses Verfahren erfordert, dass Sie die SAML-Zertifikate zu TSM hochladen, damit sie in der Serverkonfiguration richtig gespeichert und verteilt werden. Die SAML-Dateien müssen für den Browser auf dem lokalen Computer verfügbar sein, auf dem Sie in diesem Verfahren die TSM-Webbenutzeroberfläche ausführen.

Wenn Sie die SAML-Dateien wie im vorherigen Abschnitt empfohlen auf Tableau Server gespeichert haben, führen Sie die TSM-Webbenutzeroberfläche auf dem Tableau Server-Computer aus, auf den Sie die Dateien kopiert haben.

Wenn Sie die TSM-Webbenutzeroberfläche von einem anderen Computer aus ausführen, müssen Sie alle SAML-Dateien lokal kopieren, bevor Sie fortfahren. Navigieren Sie wie folgt nach den Dateien auf dem lokalen Computer, um sie auf TSM hochzuladen.

Öffnen Sie TSM in einem Browser:

https://<tsm-computer-name>:8850. Weitere Informationen finden Sie unter Anmelden bei der Webschnittstelle von Tableau Services Manager.

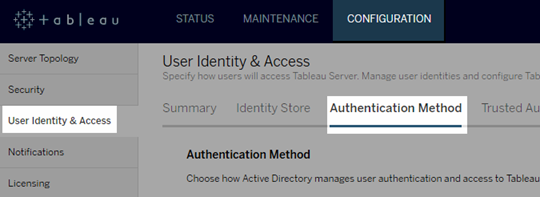

Wählen Sie auf der Registerkarte Konfiguration die Option Benutzeridentität und Access und dann die Registerkarte Authentifizierungsmethode.

Wählen Sie für Authentifizierungsmethode die Option SAML aus.

Schließen Sie im SAML-Abschnitt, der daraufhin angezeigt wird, auf der Benutzeroberfläche den ersten Schritt ab und geben Sie die folgenden Einstellungen ein (aktivieren Sie zu diesem Zeitpunkt noch nicht das Kontrollkästchen, um SAML für den Server zu aktivieren):

Tableau Server-Rückgabe-URL: Die URL, auf die Tableau Server-Benutzer zugreifen, z. B. http://tableau_server

Die Nutzung von https://localhost oder einer URL mit einem nachgestellten Schrägstrich (Beispiel: http://tableau_server/) wird nicht unterstützt.

SAML-Entitäts-ID: Die Entitäts-ID kennzeichnet Ihre Tableau Server-Installation eindeutig beim IdP.

Sie können Ihre Tableau Server-URL hier erneut eingeben. Wenn Sie sitespezifische SAML zu einem späteren Zeitpunkt aktivieren möchten, können Sie diese URL auch als Grundlage für die eindeutige ID jeder Site nutzen.

SAML-Zertifikat und Schlüsseldateien – Klicken Sie auf Datei auswählen, um alle diese Dateien hochzuladen.

Wenn Sie eine per PKCS#8-Passphrase-geschützte Schlüsseldatei verwenden, müssen Sie die Passphrase über die TSM-Befehlszeile eingeben:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Nachdem Sie die für Schritt 1 erforderlichen Informationen über die Benutzeroberfläche bereitgestellt haben, wird die Schaltfläche XML-Metadaten-Datei herunterladen in Schritt 2 auf der Benutzeroberfläche verfügbar.

Sie können nun das Kontrollkästchen SAML-Authentifizierung für den Server aktivieren aus Schritt 1 auf der Benutzeroberfläche aktivieren.

Schließen Sie die verbleibenden Einstellungen der SAML-Konfiguration ab.

Für die Schritte 2 und 3 auf der Benutzeroberfläche ist der Austausch der Metadaten zwischen Tableau Server und dem IdP erforderlich. (Das ist der Zeitpunkt, an dem Sie ggf. die Dokumentation des IdP zurate ziehen müssen.)

Wählen Sie XML-Metadaten-Datei herunterladen und geben Sie den Speicherort für die Datei an.

Wenn Sie SAML mit AD FS konfigurieren, können Sie zu Schritt 3: Konfigurieren von AD FS zum Akzeptieren von Anmeldeanforderungen von Tableau Server unter "Konfigurieren von SAML mit AD FS auf Tableau Server" zurückkehren.

Wenn Sie einen anderen IdP nutzen, rufen Sie Ihr IdP-Konto auf und fügen Sie Tableau Server (als Dienstanbieter) zu den Anwendungen hinzu. Geben Sie dabei die erforderlichen Tableau-Metadaten an.

Befolgen Sie die Anweisungen auf der Website des IdP oder in der entsprechenden Dokumentation, um die IdP-Metadaten herunterzuladen. Speichern Sie die XML-Datei am gleichen Speicherort, an dem sich auch Ihr SAML-Zertifikat und die Schlüsseldateien befinden. Beispiel:

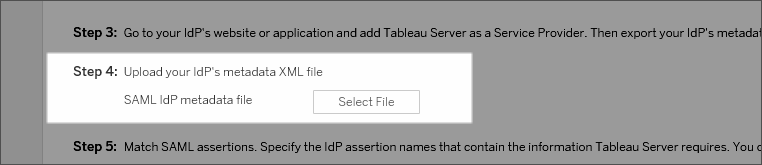

C:\Program Files\Tableau\Tableau Server\SAML\idp-metadata.xmlKehren Sie zur TSM-Webschnittstelle zurück. Geben Sie für Schritt 4 auf der Benutzeroberfläche den Pfad zur IdP-Metadaten-Datei an und klicken Sie dann auf Datei auswählen.

Für Schritt 5 auf der Benutzeroberfläche: In einigen Fällen müssen Sie unter Umständen die Assertionswerte in der Tableau Server-Konfiguration so ändern, dass sie mit den Assertionsnamen übereinstimmen, die von Ihrem IdP übergeben werden.

Assertionsnamen finden Sie in der SAML-Konfiguration des IdP. Wenn von Ihrem IdP verschiedene Assertionsnamen übergeben werden, müssen Sie Tableau Server aktualisieren, um den gleichen Assertionswert zu verwenden.

Tipp: "Assertionen" sind eine zentrale SAML-Komponente, und das Konzept der Zuordnung von Assertionen kann anfangs etwas kompliziert sein. Es ist ggf. hilfreich, hier auf einen Tabellendatenkontext zurückzugreifen, in dem der Assertionsname (Attribut) einer Spaltenüberschrift in der Tabelle entspricht. Sie geben den Namen der "Überschrift" anstelle eines Beispiels für einen Wert ein, der ggf. in dieser Spalte dargestellt wird.

Für Schritt 6 auf der Benutzeroberfläche wählen Sie die Tableau-Anwendungen, in denen Sie Benutzern eine SSO-Erfahrung (Single Sign-on) ermöglichen möchten.

Hinweis: Die Option zum Deaktivieren des mobilen Zugriffs wird von Geräten mit der Tableau Mobile-App ab Version 19.225.1731 ignoriert. Um SAML für Geräte mit diesen Versionen zu deaktivieren, müssen Sie SAML als Client-Anmeldeoption auf dem Tableau Server deaktivieren.

Geben Sie für die SAML-Abmeldungsweiterleitung (sofern Ihr IdP SLO (Single Logout) unterstützt) die Seite ein, auf die Benutzer nach ihrer Abmeldung weitergeleitet werden sollen, und zwar in Bezug auf den Pfad, den Sie für die Tableau Server-Rückgabe-URL eingegeben haben.

(Optional) Gehen Sie bei Schritt 7 in der grafischen Benutzeroberfläche wie folgt vor:

Fügen Sie einen durch Kommas getrennten Wert für das Attribut

AuthNContextClassRefhinzu. Weitere Informationen zur Verwendung dieses Attributs finden Sie unter Anforderungen und Hinweise zur SAML-Kompatibilität.Geben Sie ein Domänenattribut an, wenn Sie die Domäne nicht als Teil des Benutzernamens senden (d. h.

domain\username). Weitere Informationen finden Sie unter Bei Ausführung mehrerer Domänen.

Klicken Sie nach der Eingabe Ihrer Konfigurationsdaten auf Ausstehende Änderungen speichern.

Klicken Sie oben auf der Seite auf Ausstehende Änderungen:

Klicken Sie auf Änderungen anwenden und neu starten.

Voraussetzungen

Bevor Sie beginnen, führen Sie bitte Folgendes durch:

Rufen Sie die Website oder Anwendung Ihres IdP auf und exportieren Sie die Metadaten-XML-Datei des IdP.

Vergewissern Sie sich, dass die vom IdP bereitgestellte Metadaten-XML ein SingleSignOnService-Element enthält, in dem die Bindung wie in dem folgenden Beispiel auf

HTTP-POSTfestgelegt ist:<md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://SERVER-NAME:9031/idp/SSO.saml2"/>

Sammeln Sie die Zertifikatsdateien und legen Sie sie in Tableau Server ab.

Erstellen Sie im Tableau Server-Ordner einen neuen Ordner mit dem Namen "SAML" und speichern Sie darin Kopien der SAML-Zertifikatdateien. Beispiel:

C:\Program Files\Tableau\Tableau Server\SAMLDies ist der empfohlene Speicherort, da das Benutzerkonto, unter dem Tableau Server ausgeführt wird, die notwendigen Zugriffsberechtigungen für diesen Ordner hat.

Schritt 1: Rückgabe-URL und SAML-Entitäts-ID konfigurieren und Zertifikats- und Schlüsseldateien angeben

Öffnen Sie die Eingabeaufforderungsshell und konfigurieren Sie die SAML-Einstellungen für den Server (ersetzen Sie die Platzhalterwerte durch den Umgebungspfad und die Dateinamen).

tsm authentication saml configure --idp-entity-id https://tableau-server --idp-metadata "C:\Program Files\Tableau\Tableau Server\SAML\<metadata-file.xml>" --idp-return-url https://tableau-server --cert-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.crt>" --key-file "C:\Program Files\Tableau\Tableau Server\SAML\<file.key>"Für weitere Informationen. siehe

tsm authentication saml configure.Wenn Sie einen PKCS#8-Schlüssel verwenden, der mit einer Passphrase geschützt ist, geben Sie die Passphrase wie folgt ein:

tsm configuration set -k wgserver.saml.key.passphrase -v <passphrase>Falls SAML nicht bereits für Tableau Server aktiviert ist, wenn Sie sie beispielsweise erstmals konfigurieren oder sie deaktiviert haben, sollten Sie sie nun aktivieren:

tsm authentication saml enableÜbernehmen Sie die Änderungen:

tsm pending-changes applyWenn die ausstehenden Änderungen einen Neustart des Servers erfordern, zeigt der Befehl

pending-changes applyeine Meldung an, um Sie darüber zu informieren, dass ein Neustart stattfinden wird. Diese Meldung wird auch angezeigt, wenn der Server angehalten ist. In diesem Fall erfolgt jedoch kein Neustart. Sie können diese Meldung mithilfe der Option--ignore-promptunterdrücken, dies ändert jedoch nichts an dem Neustartverhalten. Wenn die Änderungen keinen Neustart erfordern, werden die Änderungen ohne Meldung angewendet. Weitere Informationen finden Sie unter tsm pending-changes apply.

Schritt 2: Tableau Server-Metadaten erzeugen und IdP konfigurieren

Führen Sie den folgenden Befehl aus, um die erforderliche XML-Metadatendatei für Tableau Server zu erzeugen.

tsm authentication saml export-metadata -f <file-name.xml>Sie können einen Dateinamen angeben oder den Parameter

-fauslassen, um eine Standarddatei mit dem Namensamlmetadata.xmlzu erstellen.Gehen Sie auf der Website Ihres IdP oder der entsprechenden Anwendung wie folgt vor:

Fügen Sie Tableau Server als Internetanbieter hinzu.

Wie Sie dies tun, können Sie der Dokumentation Ihres IdP entnehmen. Im Rahmen der Konfiguration von Tableau Server als Internetanbieter importieren Sie die Tableau Server-Metadatendatei, die Sie mit dem Befehl

export-metadatageneriert haben.Überprüfen Sie, ob der IdP username als Attribut für die Verifizierung der Benutzer verwendet.

Schritt 3: Assertionen zuordnen

In einigen Fällen müssen Sie die Assertionswerte in der Tableau Server-Konfiguration ändern, um sie an die Assertionsnamen anzupassen, die von Ihrem IdP übergeben werden.

Assertionsnamen finden Sie in der SAML-Konfiguration des IdP. Wenn von Ihrem IdP verschiedene Assertionsnamen übergeben werden, müssen Sie Tableau Server aktualisieren, um den gleichen Assertionswert zu verwenden.

Tipp: "Assertionen" sind eine zentrale SAML-Komponente, und das Konzept der Zuordnung von Assertionen kann anfangs etwas kompliziert sein. Es ist ggf. hilfreich, hier auf einen Tabellendatenkontext zurückzugreifen, in dem der Assertionsname (Attribut) einer Spaltenüberschrift in der Tabelle entspricht. Sie geben den Namen der "Überschrift" anstelle eines Beispiels für einen Wert ein, der ggf. in dieser Spalte dargestellt wird.

Die folgende Tabelle zeigt die Standard-Assertionswerte und den Konfigurationsschlüssel, der den Wert speichert.

| Assertion | Standardwert | Schlüssel |

|---|---|---|

| Benutzername | username | wgserver.saml.idpattribute.username |

| Anzeigename | displayName | Tableau unterstützt diesen Attributtyp nicht. |

email | Tableau unterstützt diesen Attributtyp nicht. | |

| Domäne | (standardmäßig nicht zugeordnet) | wgserver.saml.idpattribute.domain |

Um einen bestimmten Wert zu ändern, führen Sie den Befehl tsm configuration set mit dem entsprechenden key:value-Paar aus.

Um beispielsweise die Assertion username auf den Wert name zu ändern, führen Sie die folgenden Befehle aus:

tsm configuration set -k wgserver.saml.idpattribute.username -v name

tsm pending-changes apply

Alternativ können Sie den Befehl tsm authentication saml map-assertions verwenden, um einen bestimmten Wert zu ändern.

Um beispielsweise die Domänen-Assertion auf einen Wert namens domain zu setzen und als Wert "example.myco.com" festzulegen, führen Sie die folgenden Befehle aus:

tsm authentication saml map-assertions --domain example.myco.com

tsm pending-changes apply

Optional: Deaktivieren Sie Clienttypen für die Verwendung von SAML

Standardmäßig ermöglichen sowohl Tableau Desktop als auch die Tableau Mobile App eine SAML-Authentifizierung.

Wenn Ihr Identitätsanbieter diese Funktionalität nicht unterstützt, können Sie die SAML-Anmeldung für Tableau-Clients mithilfe der folgenden Befehle deaktivieren:

tsm authentication saml configure --desktop-access disable

tsm authentication saml configure --mobile-access disable

Hinweis: Die Option --mobile-access disable wird von Geräten mit der Tableau Mobile App Version 19.225.1731 und höher ignoriert. Um SAML für Geräte mit diesen Versionen zu deaktivieren, müssen Sie SAML als Client-Anmeldeoption auf dem Tableau Server deaktivieren.

tsm pending-changes apply

Optional: Hinzufügen des AuthNContextClassRef-Werts

Fügen Sie einen durch Kommas getrennten Wert für das Attribut AuthNContextClassRefhinzu. Weitere Informationen zur Verwendung dieses Attributs finden Sie unter Anforderungen und Hinweise zur SAML-Kompatibilität.

Führen Sie zum Festlegen des Attributs die folgenden Befehle aus:

tsm configuration set -k wgserver.saml.authcontexts -v <value>

tsm pending-changes apply

Testen der Konfiguration

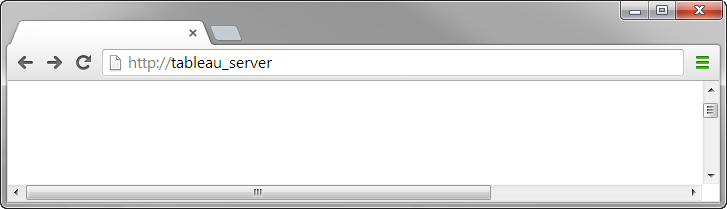

Öffnen Sie eine neue Seite oder eine neue Registerkarte in Ihrem Webbrowser, und geben Sie die Tableau Server-URL-ein.

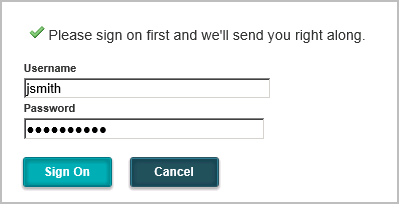

Der Browser leitet Sie zum Anmeldeformular des IdP weiter.

Geben Sie Ihren Single Sign-on-Benutzernamen und das Kennwort ein.

Der IdP überprüft Ihre Anmeldeinformationen und leitet Sie zurück zu Ihrer Tableau Server-Startseite.